次のリンク先より入手した「Office 365(Azure AD)用認証プロバイダー」を登録することによって、Office 365の認証情報を使用したForguncyアプリケーションに対するシングルサインオンができるようになります。なお、Office 365の認証情報を使用する場合、ForguncyアプリケーションはHTTPSを有効にして発行されたアプリケーションである必要があります。これはOffice 365の認証(Azure AD)においてHTTPSによる暗号化通信が必須となっているためです。

注意:「Office 365(Azure AD)用認証プロバイダー」はページ表示権限の設定に関わらずすべてのページ(ログインなどのビルトインページも含む)に認証が必要なります。

Office 365(Azure AD)用認証プロバイダーのダウンロードはこちら

認証プロバイダーの登録

-

サーバー管理ポータルにログインします。

Office 365の認証(Azure AD)はHTTPSによる暗号化通信が必須となるため、Forguncy Builderのデバッグ実行では動作を確認することができません。HTTPSを有効化してForguncyサーバーにアプリケーションを発行する必要があります。

-

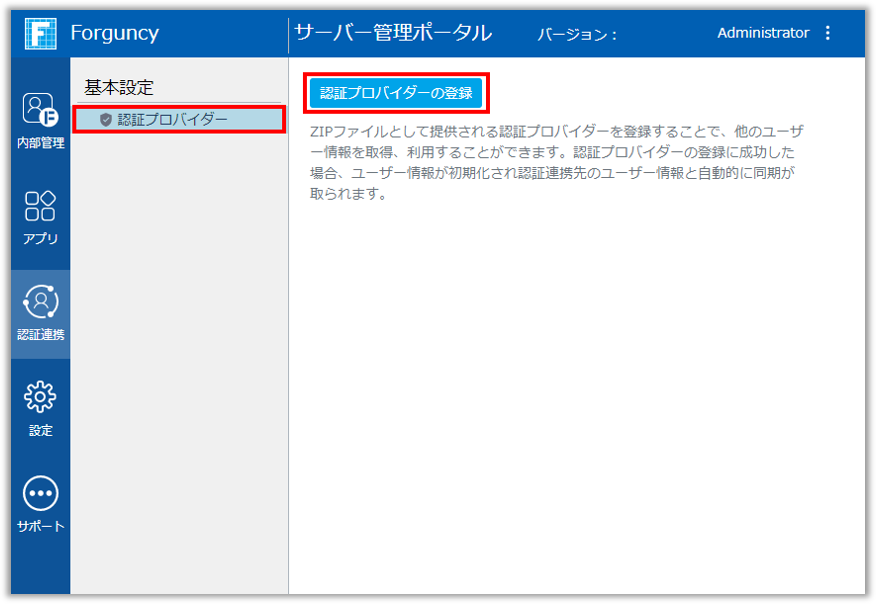

[認証連携] - [認証プロバイダー]をクリックした後、[認証プロバイダーの登録]ボタンをクリックしてダウンロードしたZIPファイルを選択します。

-

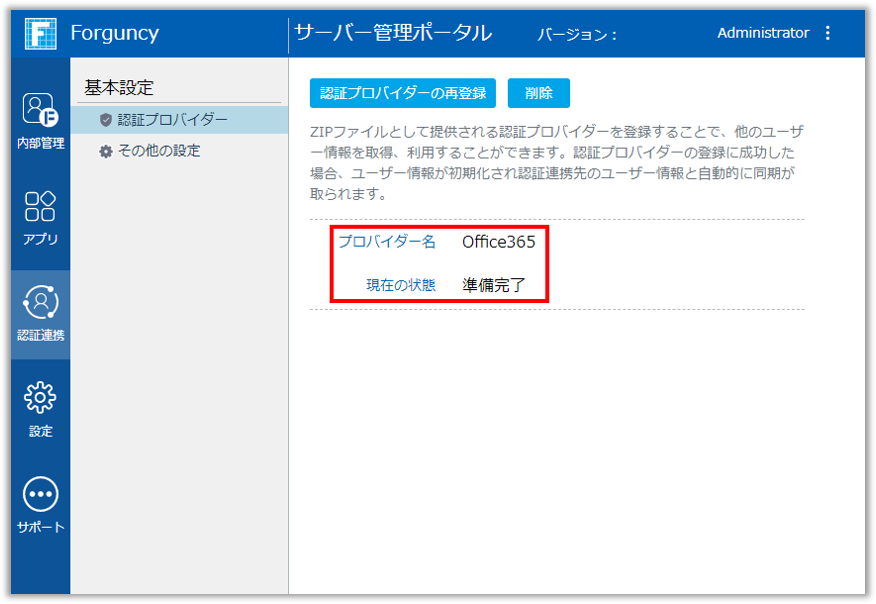

登録が完了します。

以下の図のように「Office365」が「準備完了」と表示されます。

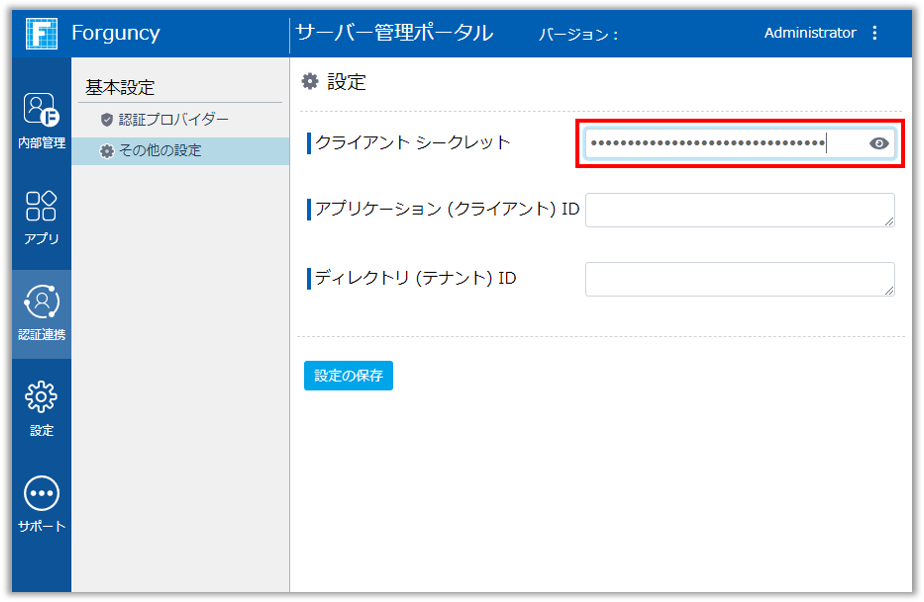

この状態で[その他の設定]をクリックすると、次の図のようにOffice 365(Azure AD)の認証情報を使用するために設定が必要な3つの項目が表示されます。以降の手順にて、これらの設定値の取得方法を説明します。

必要となるAzure ADの設定と設定値の確認

-

Azure Portal の左側のメニューから [Azure Active Directory] をクリックします。

-

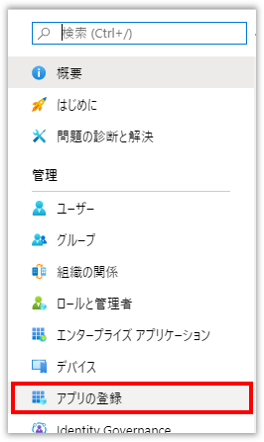

左側のメニューから [アプリの登録]をクリックします。

-

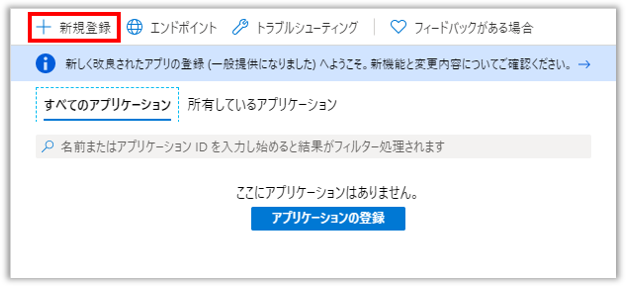

上部にある[新規登録]をクリックします。

-

[名前]に任意の名前を入力し、[登録]ボタンをクリックします。

本ページの例では「forguncyapp1」と入力しています。

-

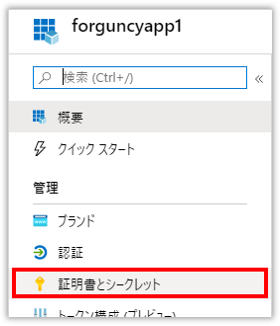

作成したアプリの左側のメニューから[証明書とシークレット]をクリックします。

-

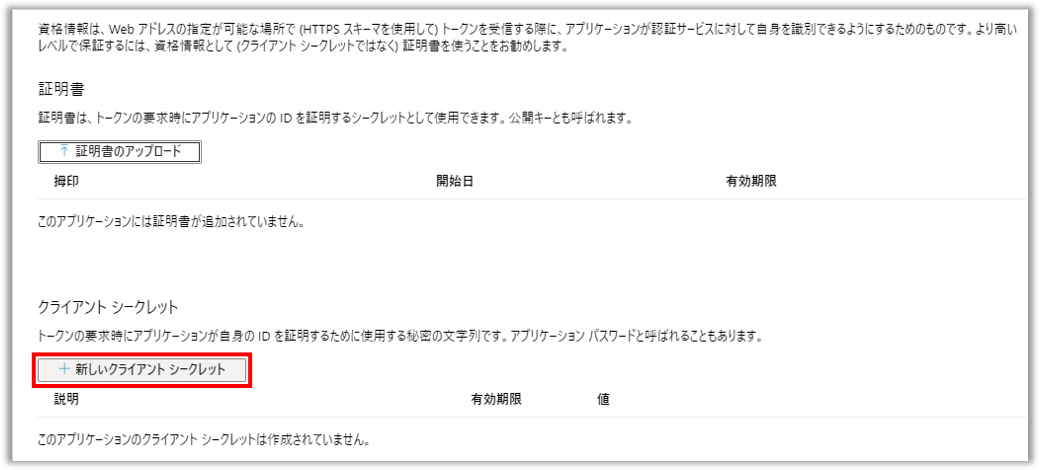

[新しいクライアント シークレット]ボタンをクリックします。

-

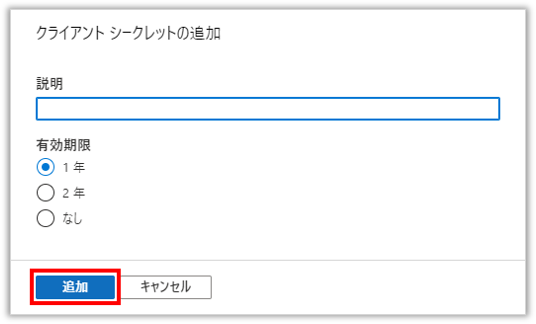

必要に応じて[説明]を入力し、任意の[有効期限]を選択して[追加]ボタンをクリックします。

-

[値]列に設定値として必要となるクライアントシークレットの値が表示されます。

本値を設定するために値の右側の[クリップボードにコピー]をクリックして、値をクリップボードへとコピーしておきます。本値はこのタイミングでしか取得できません。ページを遷移してしまった場合、再度同じ値を取得することはできなくなるため注意してください。

-

Forguncyの「Office 365(Azure AD)用認証プロバイダー」における[その他の設定]ページにある[クライアント シークレット]にクリップボードにコピーした値を入力します。

-

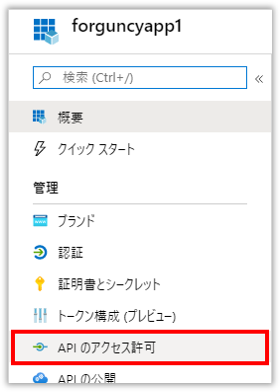

作成したアプリの左側のメニューから[APIのアクセス許可]をクリックします。

-

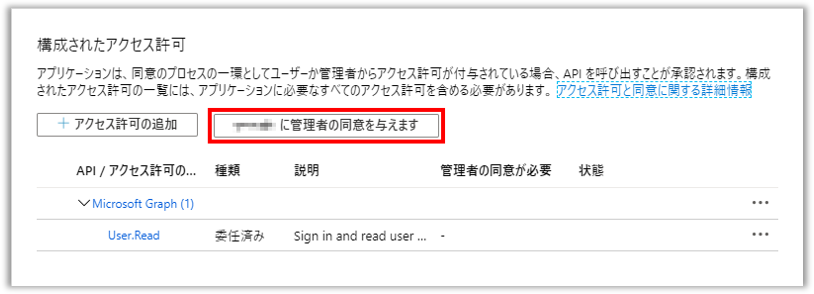

[***** に管理者の同意を与えます]をクリックし、その後表示される警告ダイアログの[はい]をクリックしてアクセス許可に対する同意を付与します。

-

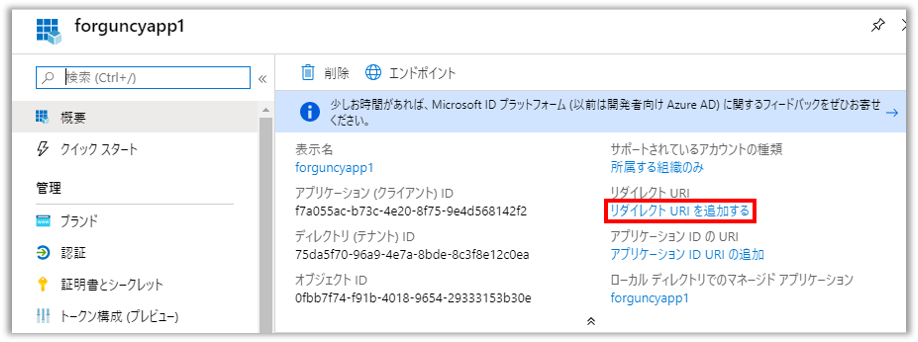

作成したアプリの概要ページを表示し、[アプリケーション (クライアント) ID]と[ディレクトリ (テナント) ID]の2つの値が表示されていることを確認します。

-

1つ前の手順で確認した[アプリケーション (クライアント) ID]と[ディレクトリ (テナント) ID]の2つの値をコピーし、Forguncyの「Office 365(Azure AD)用認証プロバイダー」における[その他の設定]ページにある[アプリケーション (クライアント) ID]と[ディレクトリ (テナント) ID]にそれぞれ入力し、[設定の保存]ボタンをクリックします。

リダイレクトURIの設定

-

作成したアプリの概要ページを表示し、[リダイレクトURIを追加する]をクリックします。

-

[プラットフォームを追加]をクリックします。

-

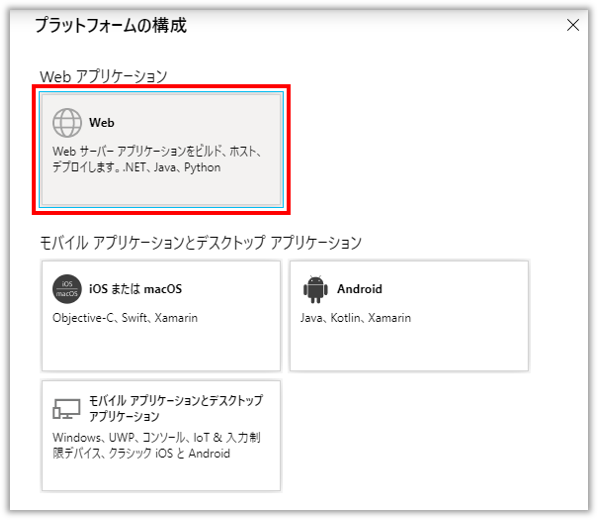

[Web]をクリックします。

-

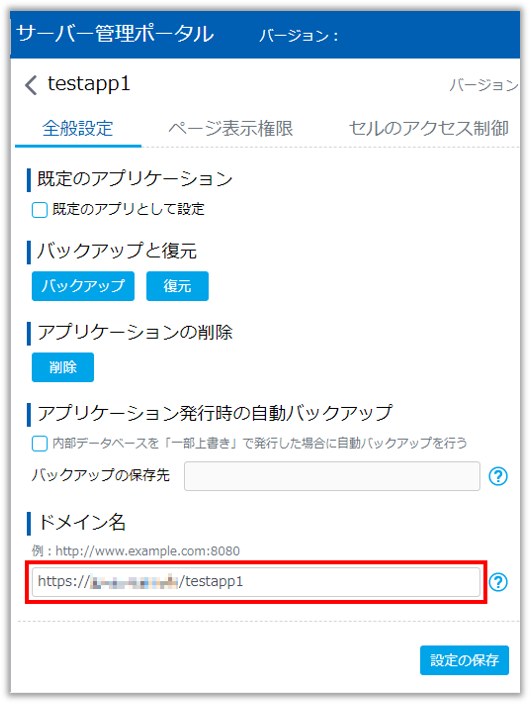

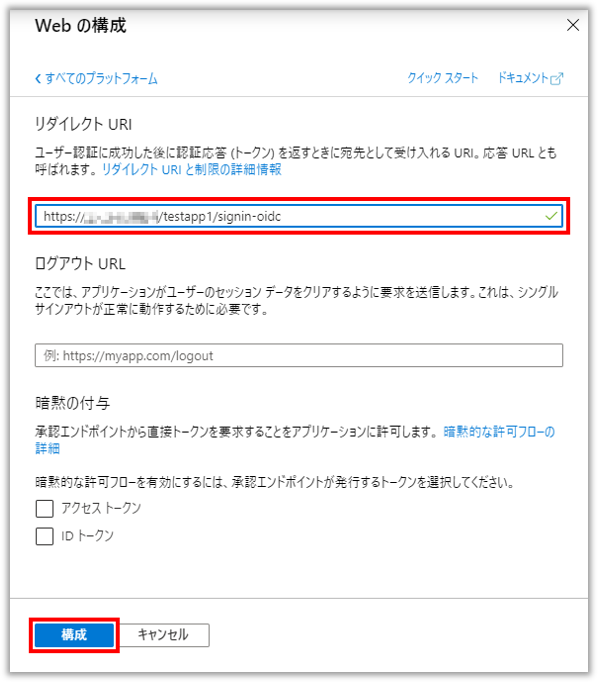

[リダイレクト URI]に対象のアプリケーションのURLに「/signin-oidc」を付けた文字列を設定し、[構成]ボタンをクリックします。

複数のForguncyアプリケーションで本認証プロバイダーによる認証を使用する場合には、それぞれのリダイレクトURLを追加してください。1つのAzure ADアプリに対して複数のリダイレクトURLを設定することが可能です。

-

対象のアプリケーションへのアクセスにドメイン名を使用している場合、サーバー管理ポータルの対象のアプリケーションの設定ページおいて[ドメイン名]を設定し、[設定の保存]ボタンをクリックします。

ホスト名やIPアドレスを使用してアクセスしているアプリケーションの場合、本設定は不要です。